SOC全称安全运营中心(Security Operation Centre),是组织内集中化的网络安全部门,利用人员、流程和技术,持续监控并改善组织的安全状况,同时负责预防、监测、分析和应对网络安全事件的发生。可以说,SOC是defensive security职业发展的必经之路,也是组织在网络空间防御的最前线。由于不同组织具备不同的安全策略、安全成熟度和安全需求,在SOC人员配置和职责分配上并不是一成不变的。下面我们就通过Splunk在其Security Operation and Defense课程中的SOC典型模型来进一步详细说明其职能的作用,以及不同职能之间如何合作以完成SOC的基本目的。

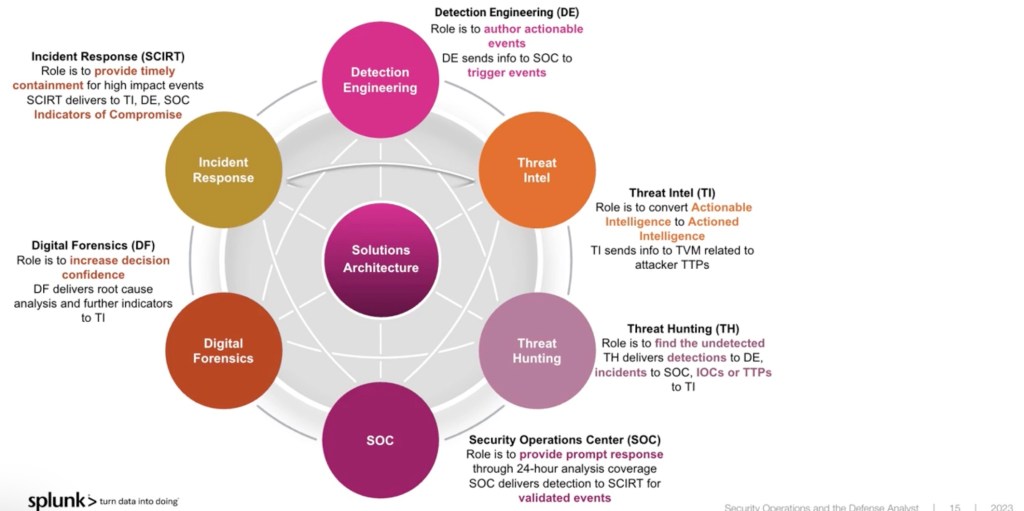

Splunk通过上图为我们展示了成熟的组织中的SOC职能的组成和结构,值得指出的是,很多组织的安全成熟度很低,因此它们的SOC未必会具备SOC模型中的全部职能,或者不会有专门的人员/团队来完成单独的某个职能。下面我们具体来看每种职能的主要工作内容。

壹. 解决方案架构(SA)

任何想要具备对网络安全威胁持续监控和应对能力的SOC必定需要在组织环境中部署一些特定的技术型安全控制解决方案,并通过使用这些系统来完成这一目的,这也就解释了为什么解决方案架构的职能在图中处于最核心的位置。解决方案架构的职能一般由安全架构师完成,主要职责是依照安全策略和风险评估结果,帮助组织设计安全架构、选择适用的安全产品和平台、并以最合理高效的方式部署这些安全设备。

贰. 威胁情报(CTI)

不论组织决定以何种方式检测ICT环境中的威胁,如基于签名探测、基于行为探测,或是混合方法探测,获取准确、及时和相关的威胁情报,以帮助SOC成员理解当下攻击者的攻击模式和特征,都是能使SOC成功识别网络攻击存在的前提和必要因素。威胁情报职能一般由专职的威胁情报分析师完成,主要负责搜集和整理对企业有用的威胁情报,如潜在威胁的入侵指标(Indicatorsof Compromise/IOCs)、TTPs等。威胁情报分析师所搜集的情报将在SOC 内部作为输入信息共享给其他职能,以帮助他们完成各自的目标。例如,威胁情报分析师将最新的可能针对组织的攻击者的威胁情报分享给探测工程师,帮助他们制定新的探测规则或修正已有的探测规则以帮助SOC成功检测新的威胁;这些情报同样可以分享给威胁猎人(之后会具体描述这一职位的工作内容),帮助他们在组织环境内成功捕获潜伏的攻击者;或者分享给DFIR(取证和响应人员/团队)帮助他们理解攻击语境,更好地完成调查取证和应对工作。

叁. 监测工程 (DE)

由于组织要应对不断变化的威胁环境,因此必须不断更新防御措施,提高检测潜在安全事件的能力。监测工程可以在各种来源的原始数据和可操作的安全警报之间架起桥梁,从而帮助实现这一目标。监测工程的职能一般由专职的安全监测工程师完成,主要负责决定搜集和监控哪些日志;在安全平台上(如SIEM)编写和改进安全事件探测规则,使其可以从海量的日志中检测出可疑事件,产生警报推送给SOC,以达到对组织网络环境进行实时监测的目的。随着威胁的演变和适应,监测工程不仅要识别已知的威胁,还要预测未识别的威胁,实时调整防御措施,并强化组织的数字边界。

肆. 安全监测(SOC/TM)

对ICT环境中的活动进行安全监测以发现潜在的恶意行为者的存在和安全事件的发生是网络运营中心(SOC)最基础的职能。如果无法成功检测到恶意行为,那么后续的调查和应急响应等活动也就无从谈起了。安全监测职能一般由网络安全分析师/信息安全分析师完成,一些智能性高的系统也会利用自动化完成或部分完成这一任务(如XDR和SOAR),主要负责对各类安全系统和平台产生的警报进行调查和分类,从大量警报中筛选出 的真实的警报(True Positive),并将其交给事件应急和电子取证人员或团队进行进一步调查和处理。

伍. 安全事件响应(SCIRT)

SCIRT职能一般由应急响应人员或团队完成,主要工作内容是依照事件响应标准流程和文档对组织ICT环境内部已识别的网络安全事件进行处理,包括限制受影响的IT资产、消除威胁和恢复系统。SCIRT 在处理安全事件过程中搜集的新的IoCs会与SOC 内其他职能共享,如分享给威胁情报分析师对新发现的IOCs和TTPs做进一步分析,之后将新的情报如第一节所属分享给其他职能,以提高SOC整体对安全威胁的抵御能力。

陆. 威胁狩猎(TH)

威胁狩猎是一种主要针对APT(高级长期威胁)主动防御的方法。与其他攻击者不同,高级长期威胁的特点主要包括高级和长期:高级强调的是使用复杂精密的恶意软件及技术以利用系统中的漏洞,而期暗指某个外部力量会持续监控特定目标,并从其获取数据。一旦攻击者成功躲过检测,并且攻击已经渗透到组织的防御系统中,许多组织都缺乏阻止高级持续性威胁继续留在网络中所需的高级检测能力。这就是为什么威胁狩猎是任何防御策略的重要组成部分。威胁狩猎,与传统的威胁监测不同,主动搜寻ICT环境中潜在的、未被检测到的威胁。这一职能一般由威胁猎人或一个单独的团队完成。威胁猎杀者会假定攻击者已经进入ICT环境,他们会根据假设和威胁情报,甚至利用如机器学习等更高级的技术,主动启动调查,发现可能表明存在恶意活动的异常行为。

柒. 电子取证(DF)

与SOC和安全事件响应职能所承担的调查任务相比,电子取证的调查往往更深入细致,并且更注重调查过程中搜集的证据的可靠性和在法律方面的有效性。尽管现代很多网络安全方面的教材常常将电子取证和应急响应合称为DFIR,但由于法律因素的考量,电子取证往往具有更高的证据采集和储存标准和其独有的工作流程,我们称之为证据链(证据链)。电子取证职能一般由电子取证员完成,主要负责对安全事件或不合规行为进行调查,找到根本原因;如果是重大安全事件,电子取证员的记录也可能作为呈堂证供对后续的法律诉讼产生帮助。同时电子取证调查过程中找到的IOCs也同样会分享给SOC内部的其他职能。